Ver traducción automática

Esta es una traducción automática. Para ver el texto original en inglés haga clic aquí

#Tendencias de productos

La importancia de la sincronización horaria en la seguridad de TI

Cada vez más datos requieren nuevas soluciones

El aumento de la digitalización es un gran desafío para la economía. Hay que transferir cantidades de datos cada vez mayores, y siempre existe el peligro de acceso no autorizado, manipulación o espionaje industrial. Cuando las grandes empresas pueden permitirse el lujo de contar con especialistas en este campo, especialmente en las pequeñas y medianas empresas, existe una falta de experiencia y competencia. Las asociaciones industriales, la política y la protección de la Constitución han estado advirtiendo durante mucho tiempo.

La Oficina Federal de Seguridad de la Información (BSI) ofrece apoyo técnico y publicaciones en diversas áreas, tales como los folletos "Ley de Seguridad de TI", "Protección de Infraestructuras Críticas - Gestión de Riesgos y Crisis". Una Guía para Empresas y Autoridades "o" Protección de Infraestructuras Críticas: Gestión de Riesgos en el Hospital "de la Oficina Federal de Protección Civil y Asistencia en Casos de Desastre".

La "Guía de informática forense" de las partidas del balance también proporciona a las empresas y a las autoridades información valiosa sobre lo que debe tenerse en cuenta desde el principio en la arquitectura de los sistemas de TI en el caso de la "seguridad informática por diseño". La informática forense es una sub-disciplina de la seguridad, ya que las fallas o malfuncionamientos de una infraestructura de TI pueden ser detectados, analizados y remediados.

Algunas empresas medianas ya están tratando temas como la gestión de emergencias de TI en la práctica. Por ejemplo, J. Schmalz GmbH de Glatten, que recibió el Premio de Seguridad del Estado de Baden-Württemberg por su concepto de seguridad de TI en 2015, puede ser sin duda ejemplar para otras PYME en Alemania.

Cuán grande es el peligro, muchos no se dan cuenta. En el proceso, los ataques a través de Internet no sólo pueden paralizar procesos de producción completos, sino que pueden convertirse en un riesgo importante para toda la población, especialmente entre los proveedores de energía o los operadores de centrales eléctricas. También una razón por la que la protección de la Constitución ha adoptado el tema y en 1999 se ha puesto en marcha el "Foro de Seguridad de Baden-Württemberg - La economía protege sus conocimientos". Se trata de un organismo independiente de empresas, asociaciones, institutos de investigación, cámaras y autoridades. Este foro de seguridad tiene por objeto proteger la ventaja tecnológica de la economía y la investigación de Baden-Württemberg contra el espionaje industrial. El objetivo es reconocer mejor los peligros y proteger a las empresas, especialmente a las pequeñas y medianas empresas.

Porque la digitalización de la economía y de todos los niveles sociales continúa inexorablemente. Por ejemplo, la implementación de la "energía inteligente" junto con la descentralización de la generación de energía en conjunción con dispositivos cada vez más inteligentes de la "Internet de los objetos" está llevando a una variedad de dispositivos de control y terminales en las redes emergentes de ataques informáticos complejos. Entre otras cosas, las empresas de servicios públicos, como los proveedores de gas, agua y electricidad, son elementos fundamentales para el funcionamiento de una infraestructura y, por lo tanto, especialmente dignos de protección.

El término "entorno inteligente" también incluye desarrollos en el sector hospitalario, donde, además de la digitalización, se están introduciendo actualmente, por ejemplo, historias clínicas personales y sistemas de vigilancia para el control de caídas basado en vídeo. Una vez más, las bases de datos y los centros de datos necesarios plantean nuevos desafíos para los estándares de seguridad de TI.

En el caso de las empresas manufactureras en particular, actualmente se está trabajando intensamente en Industry 4.0, que también es la red omnipresente de todas las cadenas de valor añadido. Como resultado de la recopilación y evaluación de una riqueza sin precedentes de datos digitales, de un aumento drástico de la flexibilidad de la producción hasta el "tamaño de lote de una sola pieza" y del anclaje de estos procesos en sistemas de hardware y software adecuados, es probable que la protección de estos sistemas de TI gane en el futuro una importancia extraordinaria para la continuidad de las actividades de estas empresas.

Estos son sólo algunos ejemplos de cómo la vida digital afectará nuestras vidas futuras y dónde las amenazas potenciales graves podrían afectar a nuestras empresas y a la economía en su conjunto. Así que ahora es un reconocimiento reconocido entre los expertos que las guerras del futuro se desarrollarán cada vez más en el ciberespacio y que Alemania ya está en el punto de mira de, por ejemplo, organizaciones rusas y chinas. Incluso las agencias gubernamentales ya han respondido a esto y han creado nuevos departamentos especiales para la ciberdelincuencia en los departamentos de policía criminal federales y estatales, que, entre otras cosas, se centran en las investigaciones cibernéticas, la preservación de pruebas de TI y la vigilancia de las telecomunicaciones, tendencia creciente. Incluso las grandes empresas ya han creado departamentos especializados para la prevención de daños de TI, pero es precisamente para Alemania muy importante y tradicionalmente orientada a la tecnología de las PYME que a menudo no son conscientes de estos peligros.

Significado de la sincronización de tiempo

En el "Catalog of Measures Hard- and Software - IT Grundschutz Catalogue, M.4227 Use of a Local NTP Server for Time Synchronization" (Catálogo de medidas de hardware y software - IT Grundschutz Catalogue, M.4227 Use of a Local NTP Server for Time Synchronization), la BSI señala la importancia de una sincronización temporal precisa. Por lo tanto, es "importante en los sistemas en red que todos los ordenadores afectados tengan una hora correcta del sistema". Además, también se afirma en esta publicación que, especialmente en la evaluación de la información de registro, por ejemplo de mensajes de error o en aplicaciones distribuidas en varios ordenadores, la sincronización temporal correcta tiene un significado elemental.

En el contexto de "Industry 4.0", también es probablemente obvio para el profesional de TI que cada entrada de la base de datos sólo puede ser utilizada plenamente si la marca de tiempo respectiva puede asignarse de forma inequívoca y correcta a este protocolo. Sin embargo, con frecuencia, en la práctica empresarial actual, se siguen utilizando fuentes de tiempo externas como el servidor de tiempo NTP con acceso a Internet del Physikalisch-Technische Bundesanstalt (PTB) de Braunschweig. Sin embargo, en el sentido de una arquitectura de seguridad estratégica de TI, debe evitarse cualquier acceso físico al mundo exterior. Por ejemplo, un delito de ciberdelincuencia también puede ser que se estén ejecutando procesos inusuales en el sistema, que consumen grandes cantidades de recursos de datos

La Oficina Federal Alemana de Investigación Criminal (BKA) también señala esto. El BSI también viene en el catálogo de medidas mencionado anteriormente, por lo tanto, más bien a la convicción de que "alternativamente se utilizan servidores de tiempo locales" y "en caso de duda (entonces) es preferible dar esta solución".

Recomendaciones para soluciones de servidores de tiempo

Aquí también se puede hacer referencia a las "Directrices para la ciencia forense de TI" de las partidas del balance. En la página 38 y siguientes. En detalle, se explica el "significado del tiempo" y se señalan en detalle aspectos parciales como las fuentes de tiempo, las marcas de tiempo o la garantía de una fuente de tiempo fiable.

En cuanto a la preparación estratégica -también en lo que se refiere a la arquitectura del sistema y a las inversiones necesarias en TI- se demuestra, en particular en este último caso, que en última instancia hay tres etapas de expansión para garantizar la hora correcta del sistema. La baja debería permitir al menos la sincronización de la red informática utilizando el Protocolo de Tiempo de Red (NTP), con fuentes externas que siguen siendo el peligro fundamental de incidentes perturbadores o ataques deliberados. La etapa de expansión media significa que el operador del sistema puede integrar un dispositivo de recepción adicional en forma de receptor DCF en su red informática, mediante el cual este receptor convierte las señales de radio en un paquete NTP de uso interno. Sin embargo, estas señales de radio y los paquetes de datos generados a partir de ellas no están completamente protegidos contra la manipulación deliberada. Para aquellos que quieren estar seguros, el BSI recomienda una combinación de receptores DCF y GPS, por lo que los dispositivos de temporización también deben contener una fuente de tiempo interna de alta calidad. De este modo, es posible detectar cualquier diferencia horaria entre las dos fuentes externas y advertir al operador del sistema en consecuencia o, al menos, iniciar las contramedidas necesarias a su debido tiempo.

Servidores de tiempo de alta calidad de MOBATIME

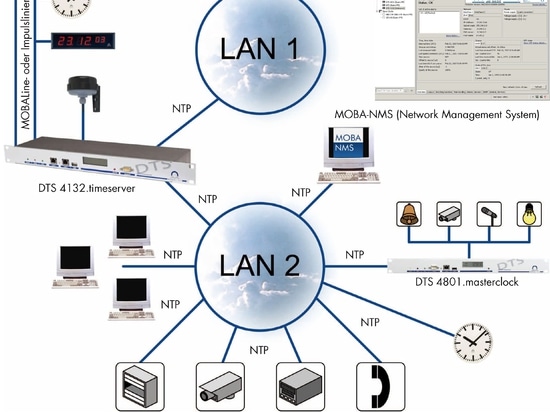

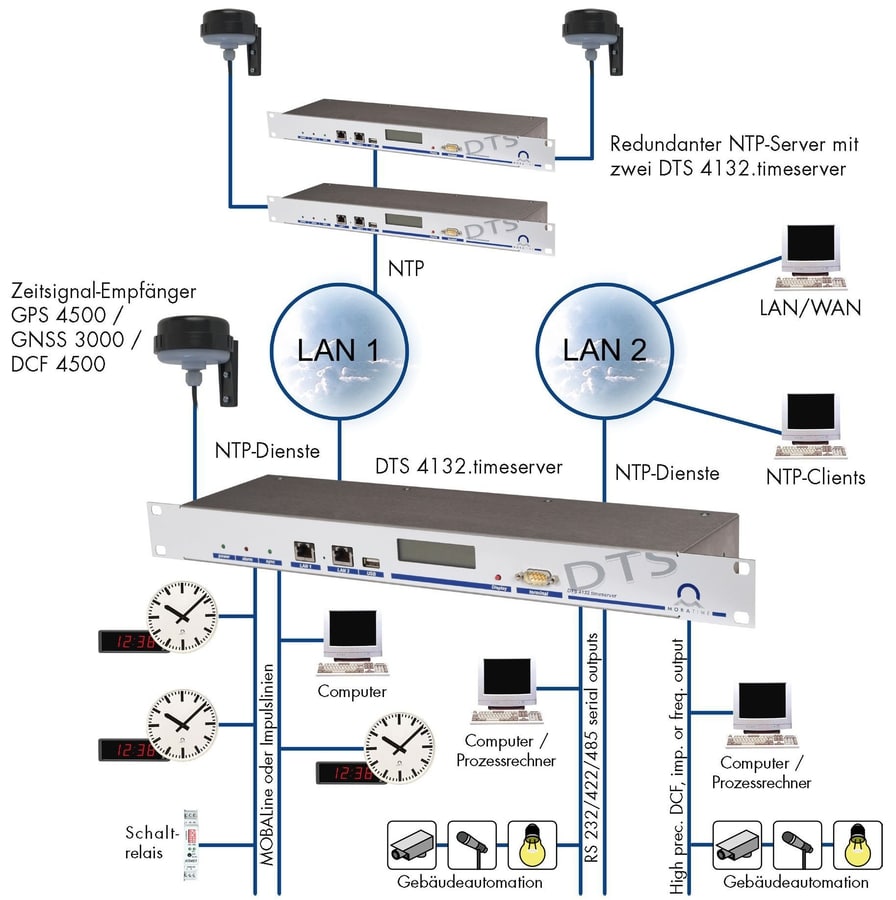

La empresa Bürk Mobatime de Schwenningen lleva diez años ofreciendo servidores de tiempo NTP de alta calidad, que se utilizan en una amplia gama de aplicaciones. Particularmente en el área de infraestructuras críticas, se ha demostrado a lo largo de los años una solución que corresponde claramente a la etapa de alta expansión de la recomendación de las partidas del balance.

Los operadores de plantas relevantes - por ejemplo, en el nivel de automatización de plantas de energía en todo el mundo - a menudo optan por una arquitectura de sistema de tiempo, que consiste en dos servidores de tiempo NTP redundantes, cada uno con un receptor GPS. Los receptores GPS no sólo se refieren a uno, sino a varios satélites, por lo que están configurados de forma muy segura en este sentido. Sin embargo, incluso si estas fuentes externas de tiempo de radio GPS fallan, cada servidor de tiempo tiene de nuevo su propio sistema de cronometraje interno de alta calidad y normalmente basado en cuarzo. Independientemente del otro, ambos servidores de tiempo están siempre conectados a la red de TI y almacenados permanentemente como la primera o segunda fuente de tiempo en los dispositivos de red. Los dos servidores de tiempo - independientemente de la red - siguen en contacto directo entre sí y siempre establecen tiempos idénticos mediante la sincronización adecuada y el recorte inteligente de software. De este modo, se pueden evitar los saltos de tiempo que, de otro modo, serían críticos en todos los sistemas de TI al cambiar de sistema.

Incluso los centros de datos de redes universitarias o de otras utilidades, como las utilidades municipales, utilizan cada vez más este tipo de arquitectura de sistemas de tiempo de TI y pueden recurrir a varios productos de servidores de tiempo en nuestra gama de servicios. Dependiendo de la relación calidad-precio deseada, los productos ofrecidos se diferencian, entre otras cosas, en el número de puertos LAN, en la forma de otras interfaces de tiempo, posiblemente requeridas adicionalmente, o también por la calidad de la base de tiempo interna y la "precisión de retención". Para una consulta de producto correspondiente o más información sobre el tema "Seguridad informática", los profesionales de Bürk Mobatime están a su disposición.

Autor: Stephan Herrmann, Director General

Enlaces y Referencias:

https://www.bsi.bund.de

http://www.sicher-im-netz.de

http://bitkom.org

http://bmwi.de

http://asw-online.de

http://www.bka.de

http://www.sicherheitsforum-bw.de/pb/,Lde/Startseite/Das+Sicherheitsforum+Baden_Wuerttemberg/Sicherheitspreis+2015

"Maßnahmenkatalog Hard- und Software - IT Grundschutz-Kataloge" des Bundesamtes für Sicherheit in der Informationstechnik, 53133 Bonn.

"Leitfaden IT-Forensik" des Bundesamtes für Sicherheit in der Informationstechnik, 53133 Bonn.

Folleto "Cibercrimen - Handlungsempfehlungen für die Wirtschaft in Fällen von Cybercrime" des Bundeskriminalamtes, Referat SO41, 65173 Wiesbaden.